Memburu Jejak Siluman: Bagaimana Forensik Digital Menjerat Pelaku Peretasan Canggih

Di era digital yang serba terkoneksi ini, kejahatan siber telah menjelma menjadi ancaman nyata yang tak kasat mata, mengintai dari balik layar dan jaringan. Para peretas, dengan kecerdikan dan teknologi mutakhir, mampu menyusup ke sistem vital, mencuri data sensitif, atau bahkan melumpuhkan infrastruktur krusial, seringkali tanpa meninggalkan jejak fisik. Namun, di tengah bayang-bayang dunia maya yang gelap ini, ada para pemburu jejak digital: para ahli forensik digital yang bersenjatakan teknologi dan metodologi canggih untuk mengungkap kebenaran.

Artikel ini akan mengupas tuntas peran vital teknologi forensik digital melalui sebuah studi kasus hipotetis yang merefleksikan skenario nyata, menunjukkan bagaimana jejak digital sekecil apa pun dapat menjadi kunci untuk menjerat pelaku peretasan paling licin sekalipun.

Apa Itu Forensik Digital?

Sebelum masuk ke studi kasus, mari kita pahami dulu apa itu forensik digital. Forensik digital adalah cabang ilmu forensik yang berfokus pada pemulihan dan investigasi materi yang ditemukan di perangkat digital, seringkali dalam kaitannya dengan kejahatan komputer. Tujuannya adalah untuk:

- Identifikasi: Menemukan bukti digital yang relevan.

- Preservasi: Melindungi bukti agar tidak rusak atau berubah.

- Analisis: Memeriksa bukti untuk menemukan fakta-fakta penting.

- Dokumentasi: Mencatat setiap langkah dan temuan secara detail.

- Presentasi: Menyajikan temuan sebagai bukti yang sah di pengadilan atau untuk tujuan investigasi lainnya.

Prinsip utamanya adalah menjaga integritas data dan rantai kustodi (chain of custody), memastikan bahwa bukti digital yang ditemukan tidak dimanipulasi dan dapat dipertanggungjawabkan keasliannya.

Studi Kasus: "Operasi Phoenix" – Mengungkap Peretasan Bank Sentral

Latar Belakang Kasus:

Pada suatu pagi yang tenang, alarm di Pusat Data Bank Sentral "Nusantara Jaya" berbunyi nyaring. Sistem pemantauan menunjukkan anomali serius: lalu lintas data keluar (outbound traffic) yang tidak biasa dan volume sangat tinggi dari server-server inti, diikuti oleh kegagalan sistem otentikasi dan akses ke database nasabah. Dalam hitungan jam, sebagian besar sistem perbankan lumpuh, dan tim IT mendapati bahwa ratusan gigabyte data sensitif, termasuk informasi identitas nasabah dan detail transaksi, telah berhasil dieksfiltrasi. Ini bukan serangan biasa; ini adalah operasi peretasan yang terkoordinasi dan sangat canggih.

Deteksi Awal dan Reaksi Cepat:

Tim keamanan Bank Nusantara Jaya segera mengaktifkan protokol respons insiden. Langkah pertama adalah mengisolasi server-server yang terkompromi untuk mencegah kerusakan lebih lanjut dan eksfiltrasi data lanjutan, sambil tetap menjaga agar sistem yang belum terpengaruh tetap beroperasi. Mereka segera menghubungi Unit Kejahatan Siber Kepolisian Nasional dan tim ahli forensik digital independen, "CipherGuard Forensics."

Peran Tim Forensik Digital CipherGuard:

Tim CipherGuard tiba dengan peralatan khusus dan metodologi yang ketat. Proses investigasi dibagi menjadi beberapa fase kunci:

Fase 1: Persiapan dan Identifikasi Awal

- Pembentukan Lingkungan Forensik: Tim menyiapkan laboratorium forensik digital yang steril dan aman, terpisah dari jaringan bank.

- Wawancara Saksi: Berbicara dengan tim IT internal untuk mendapatkan gambaran awal tentang insiden, riwayat sistem, dan perubahan terbaru.

- Penentuan Lingkup: Mengidentifikasi sistem yang terpengaruh, potensi titik masuk, dan jenis data yang kemungkinan dicuri.

Fase 2: Pengumpulan Bukti Digital (Acquisition)

Ini adalah fase paling krusial, di mana bukti digital dikumpulkan tanpa mengubah sedikit pun data aslinya:

- Disk Imaging (Pencitraan Disk): Tim membuat salinan bit-demi-bit (forensic image) dari semua hard drive server yang terpengaruh, workstation yang dicurigai, dan bahkan perangkat penyimpanan eksternal. Ini memastikan bahwa investigasi dilakukan pada salinan, menjaga integritas bukti asli. Alat seperti

dd, FTK Imager, atau EnCase digunakan untuk proses ini. - Memory Acquisition (Akuisisi Memori): Data di RAM (memori volatil) seringkali mengandung kunci enkripsi, kata sandi, atau proses malware yang tidak terlihat di disk. Tim melakukan

memory dumpuntuk menangkap isi RAM sebelum dimatikan. - Log Files: Mengumpulkan semua log yang relevan dari firewall, router, server aplikasi, sistem operasi (Windows Event Logs, Syslog Linux), IDS/IPS (Intrusion Detection/Prevention Systems), dan server otentikasi (Active Directory, LDAP).

- Network Traffic Capture: Meskipun terlambat untuk menangkap serangan awal, tim mengkonfigurasi sistem untuk menangkap lalu lintas jaringan selanjutnya (PCAP files) untuk memantau aktivitas mencurigakan dan mencari jejak komunikasi Command & Control (C2).

Fase 3: Analisis Mendalam

Dengan semua bukti di tangan, tim CipherGuard memulai analisis intensif:

- Rekonstruksi Linimasa (Timeline Analysis): Menggunakan alat seperti

log2timelineatauPlaso, tim menyatukan semua timestamp dari berbagai log dan metadata file untuk membangun urutan kronologis kejadian. Ini mengungkap kapan serangan dimulai, bagaimana ia berkembang, dan kapan eksfiltrasi data terjadi.- Penemuan: Ditemukan bahwa serangan dimulai dengan sebuah phishing email yang sangat meyakinkan, menargetkan seorang administrator sistem senior. Email tersebut berisi lampiran dokumen PDF yang tampaknya tidak berbahaya, namun sebenarnya mengeksploitasi kerentanan zero-day di perangkat lunak pembaca PDF.

- Analisis Malware: Sampel malware yang ditemukan di sistem diisolasi dan dianalisis di lingkungan sandbox yang aman.

- Penemuan: Malware tersebut adalah advanced persistent threat (APT) kustom yang mampu menghindari deteksi antivirus, membuat backdoor persisten, dan melakukan lateral movement di jaringan. Ditemukan pula bahwa malware tersebut berkomunikasi dengan server C2 yang berlokasi di luar negeri melalui port HTTPS yang tidak biasa, menyamar sebagai lalu lintas web normal.

- Analisis Jaringan (Network Forensics): Memeriksa file PCAP dan log jaringan secara mendalam.

- Penemuan: Tim mengidentifikasi alamat IP eksternal dari server C2 dan port komunikasi yang digunakan. Mereka juga menemukan pola eksfiltrasi data yang unik, di mana data dipecah menjadi bagian-bagian kecil, dienkripsi, dan dikirimkan melalui beberapa jalur terpisah untuk menghindari deteksi.

- Analisis File Sistem dan Metadata: Memeriksa sistem file untuk file-file yang tidak dikenal, perubahan pada konfigurasi sistem, dan metadata file yang mencurigakan.

- Penemuan: Beberapa file temporer dan shadow copy yang tidak terhapus sempurna oleh pelaku mengungkap skrip-skrip yang digunakan untuk menonaktifkan logging dan antivirus sebelum serangan utama. Metadata dari dokumen palsu yang digunakan dalam phishing mengungkap timezone dan software author yang berbeda dari standar perusahaan, memberikan petunjuk tentang asal-usul pelaku.

- Analisis Artefak Sistem Operasi: Memeriksa registry Windows, shellbags, prefetch files, dan browser history pada workstation yang terkompromi.

- Penemuan: Ditemukan bahwa pelaku telah menggunakan beberapa akun pengguna yang berbeda setelah mendapatkan akses awal, termasuk akun yang tidak biasa digunakan pada jam-jam aneh. Ini menunjukkan privilege escalation dan lateral movement yang sukses.

Fase 4: Korelasi dan Atribusi

Setelah mengumpulkan dan menganalisis semua bukti, tim CipherGuard mulai mengkorelasikan temuan untuk membangun narasi lengkap dan, jika mungkin, mengatribusikan serangan kepada pelakunya:

- Pola Serangan: Pola eksploitasi zero-day, jenis malware kustom, dan teknik lateral movement yang ditemukan cocok dengan modus operandi kelompok APT yang dikenal dengan nama "Phantom Lynx," sebuah kelompok yang dicurigai disponsori negara dan berfokus pada spionase finansial.

- Jejak Unik: Salah satu skrip yang digunakan pelaku untuk membersihkan jejak mengandung hash unik yang sebelumnya pernah terlihat dalam serangan yang diatribusikan pada Phantom Lynx di negara lain. Selain itu, alamat IP server C2, meskipun telah di-rotasi, memiliki korelasi dengan infrastruktur yang digunakan oleh kelompok tersebut di masa lalu.

- Waktu Operasi: Analisis timezone dari metadata dan waktu aktivitas pelaku menunjukkan bahwa serangan dilakukan selama jam kerja di zona waktu tertentu yang konsisten dengan lokasi geografis kelompok Phantom Lynx.

Fase 5: Pelaporan dan Presentasi

Tim CipherGuard menyusun laporan forensik yang komprehensif, merinci setiap langkah investigasi, temuan, dan metodologi yang digunakan. Laporan ini mencakup:

- Garis waktu serangan.

- Daftar bukti digital yang dikumpulkan dan bagaimana integritasnya dijaga.

- Analisis teknis malware dan teknik peretasan.

- Korelasi bukti yang mengarah pada atribusi pelaku.

- Rekomendasi untuk mitigasi dan pencegahan di masa depan.

Laporan ini kemudian diserahkan kepada Bank Nusantara Jaya dan Unit Kejahatan Siber Kepolisian. Para ahli forensik dari CipherGuard juga memberikan kesaksian ahli, menjelaskan temuan teknis dengan bahasa yang mudah dipahami di pengadilan.

Hasil dan Dampak

Berkat investigasi forensik digital yang teliti dan mendalam, Bank Nusantara Jaya dapat:

- Memahami Akar Masalah: Mengetahui persis bagaimana peretasan terjadi dan mengidentifikasi kerentanan yang harus segera ditutup.

- Mitigasi dan Pemulihan: Mengimplementasikan langkah-langkah keamanan yang lebih kuat, seperti MFA (Multi-Factor Authentication) yang lebih ketat, patch perangkat lunak, dan pelatihan kesadaran keamanan bagi karyawan.

- Langkah Hukum: Dengan bukti yang kuat, Unit Kejahatan Siber dapat mengambil langkah-langkah diplomatik dan hukum terhadap entitas yang mendukung kelompok Phantom Lynx, menuntut pertanggungjawaban atas kerugian yang ditimbulkan.

- Memulihkan Kepercayaan: Bank dapat memberikan penjelasan transparan kepada nasabah dan regulator, memulihkan kepercayaan yang sempat terkikis.

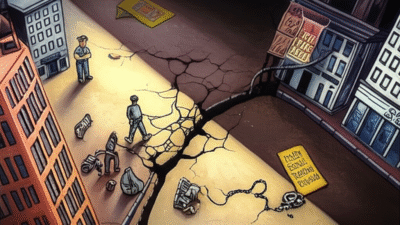

Tantangan dalam Forensik Digital

Meskipun sangat efektif, forensik digital tidak luput dari tantangan:

- Teknik Anti-Forensik: Pelaku sering menggunakan teknik untuk menghapus jejak, mengenkripsi data, atau memanipulasi timestamp.

- Volume Data: Jumlah data yang harus dianalisis bisa sangat besar, membutuhkan waktu dan sumber daya komputasi yang signifikan.

- Enkripsi: Penggunaan enkripsi yang kuat dapat menyulitkan atau bahkan membuat mustahil untuk mengakses data tanpa kunci yang tepat.

- Lingkungan Cloud: Bukti di lingkungan cloud tersebar di berbagai server dan yurisdiksi, mempersulit pengumpulan dan analisis.

- Teknologi yang Terus Berkembang: Alat dan teknik forensik harus terus diperbarui untuk menghadapi ancaman siber yang berevolusi.

Kesimpulan

Studi kasus "Operasi Phoenix" dengan jelas menunjukkan bahwa di balik setiap kejahatan siber, selalu ada jejak digital yang, meskipun samar, tidak akan pernah sepenuhnya hilang. Teknologi forensik digital adalah disiplin ilmu yang esensial dalam memerangi kejahatan siber. Dengan metodologi yang tepat, alat yang canggih, dan keahlian yang mendalam, para ahli forensik digital bertindak sebagai "pemburu siluman," mengungkap kebenaran di dunia maya yang kompleks, menjerat pelaku, dan pada akhirnya, menegakkan keadilan di era digital. Mereka adalah garda terdepan yang memastikan bahwa bahkan jejak digital terkecil pun dapat berbicara, mengungkap siapa pelakunya, dan bagaimana kejahatan itu dilakukan.